十年网络安全专家险些中招,最新型钓鱼攻击正在蔓延

撰文:Christoper Rosa

编译:AididiaoJP,Foresight News

连这位网络安全专家都险些中招上周末,有消息称一个包含 160 亿条用户身份的庞大数据集开始在网上传播,其中既包含过去泄露的信息,也含有新近盗取的登录数据。目前尚不清楚是谁更新了这个数据集并将其重新发布。虽然该数据库中大部分是过往数据泄露事件的重新整理,但再次更新的数据让人感到不安。这个数据集被视为有史以来最大规模的单一泄露账户集合之一。

黑客们正在利用这些数据做出多种攻击,而我成为了他们的目标之一。

6 月 19 日针对我个人设备和账户发起的钓鱼攻击,是我十年网络安全职业生涯中遭遇过最精密的攻击。攻击者首先制造出我的账户正在多个平台遭受攻击的假象,随后冒充 Coinbase 员工主动提供「帮助」。他们将经典的社会工程学手段与跨短信、电话和伪造邮件的协同战术相结合,所有设计都旨在营造虚假的紧迫感、可信度和规模效应。这场虚假攻击波及面广且极具权威性,而这正是攻击如此具有欺骗性的关键所在。

下文将详细还原攻击过程,剖析我在此过程中察觉的危险信号,以及我采取的防护措施。同时我将分享关键教训和实用建议,帮助加密投资者在攻击不断升级的威胁环境中保障安全。

历史数据与新近泄露的数据可被黑客用于实施高度定向的多渠道攻击。再次印证了分层安全防护、清晰的用户沟通机制和实时响应策略的重要性。无论是机构还是个人用户,都能从这个案例中获得实用工具,包括验证协议、域名识别习惯和响应步骤,这些能帮助防止一时疏忽演变成重大安全漏洞。

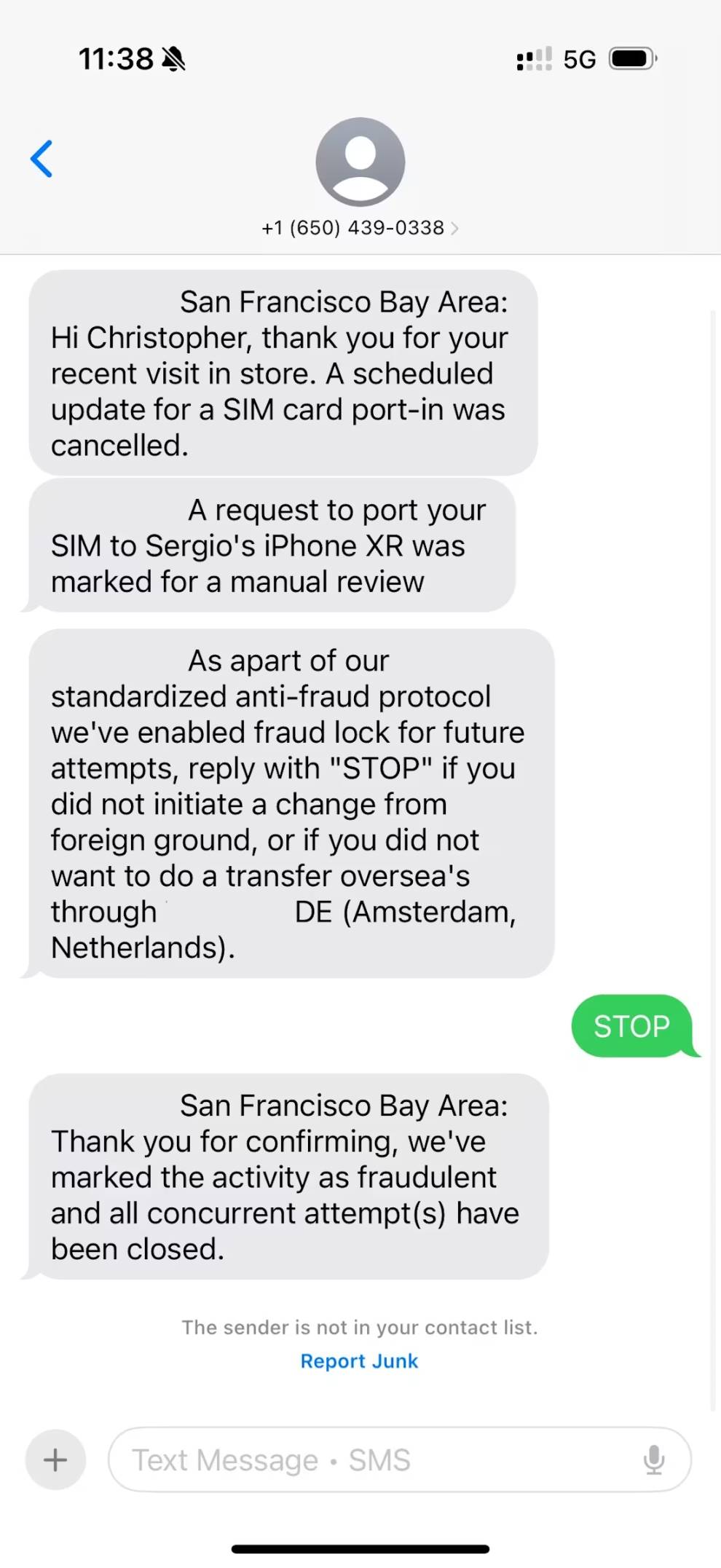

SIM 卡劫持攻击始于美国东部时间周四下午 3:15 左右,一条匿名短信说有人正试图诱骗移动运营商将我的电话号码泄露给他人,这种攻击手段被称为 SIM 交换。

请注意这条信息并非来自短信号码,而是一个常规的 10 位数电话号码。正规企业发送短信都会使用短代码。如果你收到来自未知标准长度号码、声称是企业的短信,极可能是诈骗或钓鱼尝试。

这些信息还包含自相矛盾的内容。首条短信显示泄露来自旧金山湾区,而后续消息却说发生在阿姆斯特丹。

SIM 交换一旦成功将极其危险,因为攻击者可获取多数公司用于重置密码或访问账户的一次性验证码。不过这次并非真实的 SIM 交换,黑客是在为后续更精密的骗局做铺垫。

一次性验证码与密码重置攻击随后升级,我陆续收到据称来自 Venmo 和 PayPal 的一次性验证码,通过短信和 WhatsApp 发送。这是让我相信有人正尝试登录我在各个金融平台的账户。与可疑的运营商短信不同,这些验证码确实来自看似合法的短代码。

免责声明:本站所有内容不构成投资建议,币市有风险、投资请慎重。

- 嘻哈财经